Kilka dekad temu zabezpieczenie samochodu oznaczało solidny zamek i alarm. Dziś to ochrona ruchomej, zawsze podłączonej do sieci platformy komputerowej – wyposażonej w dziesiątki elektronicznych jednostek sterujących (ECU), wiele sieci pokładowych i szybkie łącza do chmury.

Kilka dekad temu zabezpieczenie samochodu oznaczało solidny zamek i alarm. Dziś jest to ochrona ruchomej, zawsze podłączonej do sieci platformy komputerowej – wyposażonej w dziesiątki elektronicznych jednostek sterujących (ECU), wiele sieci pokładowych i szybkie łącza do chmury.

W tej nowej rzeczywistości komputer o wysokiej wydajności (HPC) staje się „mózgiem” pojazdu, koordynującym takie obszary jak układ napędowy, system informacyjno-rozrywkowy, ADAS i ładowanie. W praktyce jest to centrum danych na kołach. Im większa wydajność, łączność i integracja, tym większe wyzwania związane z cyberbezpieczeństwem.

Nowoczesne pojazdy łączą w sobie wiele warstw technologicznych: Linux dla systemu informacyjno-rozrywkowego, Android Automotive dla obsługi użytkownika, AUTOSAR Classic/Adaptive dla obszarów krytycznych dla bezpieczeństwa – wszystkie połączone sieciami takimi jak CAN, Ethernet i LIN. Każda taka warstwa ma swoje własne słabe punkty, cykle aktualizacji i zależności. Efekt? Ogromna powierzchnia ataku, której złożoność potęgują architektury strefowe i łączność zdalna (Wi-Fi, Bluetooth, 5G, V2X).

Wiele funkcji pojazdów opiera się na bibliotekach stron trzecich lub oprogramowaniu open source. Przyspieszają one rozwój, ale mogą wprowadzać słabe punkty poza bezpośrednią kontrolą producenta OEM. Jeśli dostawca opóźnia wprowadzenie poprawki, ryzyko pozostaje w systemie do momentu jego wyeliminowania.

Dla inżynierów i architektów zgodność z przepisami to nie tylko formalności – to ograniczenie projektowe.

Prawdziwym wyzwaniem jest włączenie tych wymagań do architektur, które już teraz muszą godzić cele związane z bezpieczeństwem, wydajnością i kosztami. Wszystko to w ramach napiętych terminów rynkowych. Brak zgodności? Pojazd nie może być sprzedawany w wielu kluczowych regionach.

Włączenie bezpieczeństwa do ustalonych procesów rozwoju opartych na ASPICE może być trudne. Zadania związane z cyberbezpieczeństwem, takie jak audyty kodu, modelowanie zagrożeń i sprawdzanie bezpiecznej konfiguracji, często powodują dodatkową pracę, która jest niewidoczna dla klientów końcowych, ale ma kluczowe znaczenie dla bezpieczeństwa systemu. Równoważenie tych niewidocznych zadań z terminami dostaw jest ciągłym wyzwaniem.

Inżynieria bezpieczeństwa rzadko tworzy „funkcje” widoczne dla klientów. Wdrożenie bezpiecznego rozruchu, szyfrowanie zapisanych danych lub wzmocnienie procesu OTA zajmuje dużo czasu, ale nie zmienia wyglądu ani właściwości jezdnych samochodu. Może to utrudniać uzasadnienie zasobów wewnętrznych, nawet jeśli środki te są niezbędne do ochrony marki i użytkownika.

Ataki mogą być skierowane na sieci wewnętrzne, interfejsy zewnętrzne, sprzęt lub infrastrukturę zaplecza. Najczęściej spotykane ataki to:

Może to być robione przez złodziei, zorganizowane grupy cyberprzestępcze, hakerów lub osoby wspierane przez państwo – każda z nich ma inne możliwości i cele.

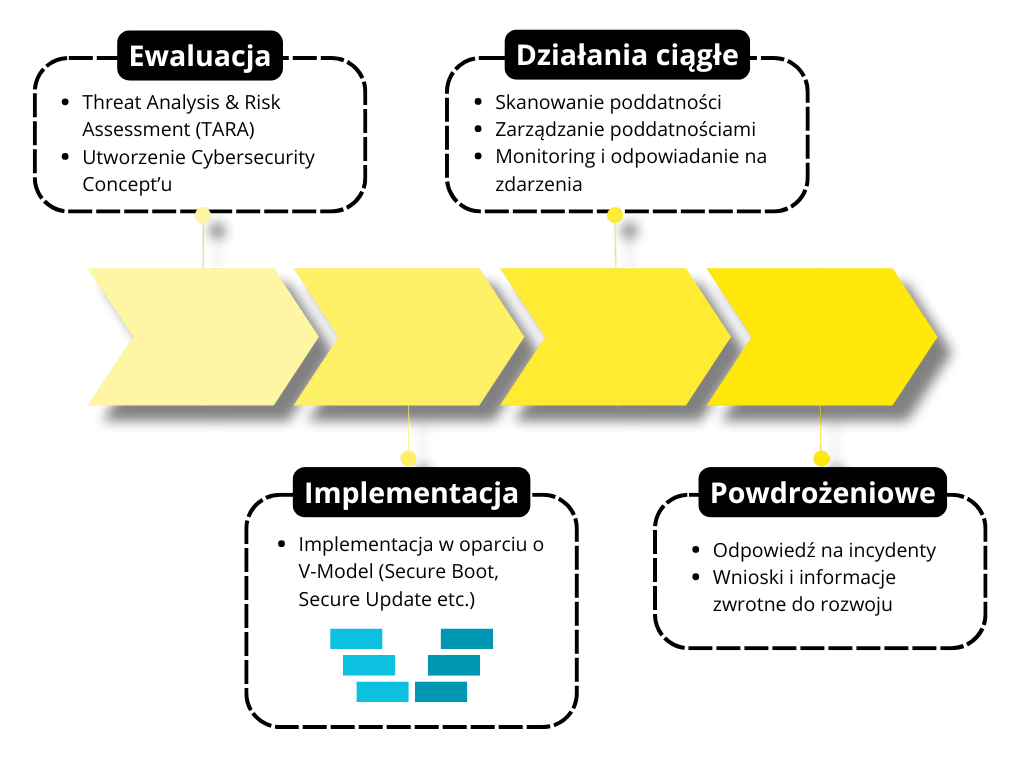

Cyberbezpieczeństwo motoryzacyjne to ciągłe przewidywanie zagrożeń, budowanie zabezpieczeń i reagowanie na incydenty. Zaczyna się od TARA, aby zidentyfikować obszary o najwyższym ryzyku – od systemów informacyjno-rozrywkowych po układy sterowania krytyczne dla bezpieczeństwa – co pomaga ustalić priorytety projektowe. Następnie inżynierowie wdrażają takie środki, jak:

Bezpieczeństwo jest weryfikowane poprzez testy penetracyjne, fuzzing, audyty oraz przeglądy kodu zgodnie z normą ISO/SAE 21434 i wymogami regulacyjnymi. Coraz częściej narzędzia do skanowania i zarządzania podatnością są integrowane z procesem CI/CD, automatycznie skanując każdą kompilację i wprowadzając poprawki do rejestru zadań programistycznych, zapewniając, że znane problemy zostaną rozwiązane, zanim będą mogły zostać wykorzystane.

Po wprowadzeniu do produkcji (SOP) ciągłe monitorowanie za pomocą systemów wykrywania i zapobiegania włamaniom (IDPS) oraz centrów operacyjnych bezpieczeństwa (SOC) pomaga wykrywać anomalie w czasie rzeczywistym, zapewniając gotowość na najgorszy scenariusz.

Cyberbezpieczeństwo w motoryzacji nie jest „funkcją” – jest to ciągła, ewoluująca dyscyplina, która obejmuje cały cykl życia pojazdu: koncepcję, rozwój, produkcję, eksploatację i wycofanie z eksploatacji. Wymaga to skoordynowanych działań producentów OEM, dostawców, organów regulacyjnych i ekspertów ds. cyberbezpieczeństwa.

Pojazdy przyszłości będą bardziej połączone, autonomiczne i oparte na oprogramowaniu niż kiedykolwiek wcześniej. Bez solidnych, wbudowanych zabezpieczeń będą również bardziej podatne na zagrożenia. Właściwe podejście to nie tylko zgodność z przepisami – to kwestia bezpieczeństwa, zaufania i przetrwania marki w nowej erze mobilności.

Źródła:

Dla europejskiego sektora automotive ostatnie lata były trudne – spadki produkcji, problemy z łańcuchami dostaw i rosnąca konkurencja ze strony producentów azjatyckich zmusiły wielu producentów do redukcji zatrudnienia. Dziś rynek zaczyna się powoli odbudowywać, a firmy stają przed nowym wyzwaniem: jak szybko odzyskać zdolności realizacyjne, kiedy brakuje specjalistów?

Czytaj więcejNowoczesne oświetlenie samochodowe przestało pełnić funkcję wyłącznie użytkową. LED-owe logotypy, iluminowane grille czy dynamiczne animacje na listwach stają się nowym językiem komunikacji marek motoryzacyjnych. Jak dzięki połączeniu designu i technologii światło zmienia się w rozpoznawalny znak marki?

Czytaj więcejSprostanie współczesnym wyzwaniom branży kolejowej wymaga zarówno praktycznej specjalistycznej wiedzy w zakresie innowacji taboru kolejowego, jak i rygorystycznej dbałości o jakość systemu.

Czytaj więcej